Todo sobre Fuga de Información y Clasificación de Datos

NextVision

0

Todo lo que tenés que saber para proteger tu información crítica

La información es un activo crítico: los datos de clientes y empleados, proyectos, transacciones e innovaciones son el corazón de una empresa, son un recurso que da pie a mejoras y crecimiento del negocio, además de ser una de las insignias de credibilidad más importantes de vista a la clientela que confía información de diverso grado de sensibilidad.

Es por ello, que cuando se produce una fuga de información y estos datos caen en malas manos, las consecuencias van desde pérdidas económicas, daños a la reputación de la compañía o el cierre permanente de ésta. La creciente oleada de fugas de información por ataques perpetrados a empresas de todos los rubros y tamaños implica que la debida protección de los datos debe ser la prioridad número uno.

En este post, te daremos una guía en la que aprenderás en qué consiste una fuga de información, sus consecuencias, y las tecnologías existentes que pueden ayudarte a mantener la información de tu empresa segura.

ÍNDICE

– Qué es una fuga de información y cómo se produce

– ¿Cuáles son las consecuencias de una fuga de información?

– La protección de la información como estrategia

– ¿Cómo proteger la información?

– En definitiva, ¿Debo encriptar mis datos?

Qué es una fuga de información y cómo se produce

Número de incidentes por fuga de información durante la primera mitad del 2017 (Fuente: Breach Level Index)

Una fuga de información es un incidente en el que información sensible o confidencial fue vista o robada por personas no autorizadas. Información como datos bancarios, registros clínicos, propiedad intelectual, secretos industriales o documentos del gobierno son las más propensas a ser objeto de estos ataques.

Una fuga de información suele ocurrir en varios escenarios internos y externos, intencionales o no, y que pueden ser consecuencia de protocolos de seguridad débiles, la negligencia o simplemente la mala suerte. Veamos algunos:

- Un cibercriminal hackea los sistemas de una organización y extrae la información.

- Una persona con acceso a las instalaciones de la organización (un empleado o alguien que recibe ayuda interna) accede a los servidores para llevarse información.

- Comportamiento negligente de los empleados como la apertura, click y descarga de archivos de origen dudoso, visitas a sitios web inapropiados, publicación de información inadecuada en redes sociales, uso incorrecto o pérdida de los dispositivos (USB, Notebooks, discos rígidos, o CD/DVD) con información de la empresa.

- Uso inapropiado de la información por parte de los empleados cuando trabajan desde casa, ya que suelen romper los procesos de seguridad definidos para el ambiente corporativo.

- Empleados malintencionados o ex empleados que guardan información sensible de para venderla, o utilizarla en contra de la empresa.

- Uso de aplicaciones de comunicación y transferencia de archivos que no son controladas por la empresa, como Whatsapp, Dropbox o Google Drive, para realizar las tareas diarias entre los empleados.

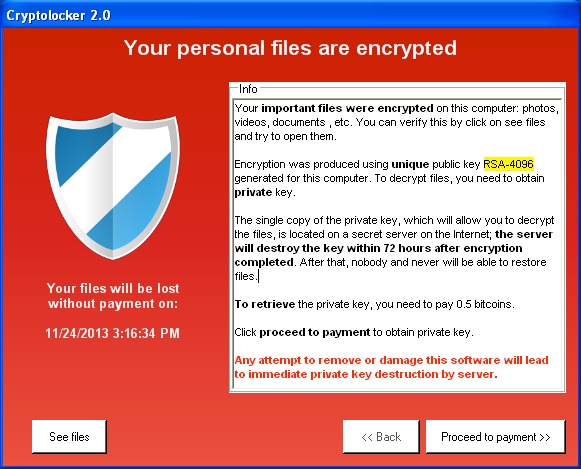

- Si se produce la infección del sistema por un malware diseñado para el robo de información, como el muy utilizado Ransomware, los troyanos, keyloggers y spyware.

Más allá de las fugas de información por negligencia interna, los usos de la información robada son diversos: los criminales roban información para perpetrar ataques más dañinos a la organización más adelante, para lucrar vendiendo los documentos a competidores, para robar secretos por espionaje industrial o gubernamental, o para filtrarla y dañar la reputación de la organización.

¿Cuáles son las consecuencias de una fuga de información?

El impacto de una fuga de información es tan diverso como las razones por las que se produce. Algunas de las consecuencias a las que se enfrenta una organización si sus datos son robados pueden ser:

-

- Problemas legales: cuando se produce una fuga de información, las empresas suelen enfrentarse a sanciones, multas o juicios por el incumplimiento de leyes y normativas que buscan proteger la privacidad de los clientes.

- Pérdidas financieras: las empresas pueden verse obligadas a indemnizar económicamente a clientes afectados, si se trata del caso de robo de información de sus clientes, o podrían perder su competitividad, si se fugó información asociada al core del negocio.

- Suspensión de las operaciones: este caso puede darse cuando información sensible sobre el funcionamiento del negocio se ve comprometida, y se produce un segundo ataque una vez que los cibercriminales saben cómo interrumpir procesos o dar de baja servicios que son clave para la operatividad de la empresa.

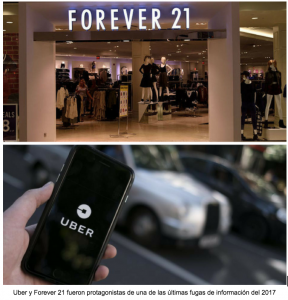

- Pérdida de credibilidad: esta es una de las consecuencias más difíciles de reparar, ya que cuando una empresa es víctima de este tipo de incidentes, queda ante sus clientes como una organización descuidada en la que no se puede confiar para brindar información sensible como datos médicos o financieros. Casos recientes de empresas que tuvieron fugas de información y sufrieron daños en su reputación son Forever 21 y Uber. La marca de ropa sufrió el robo de los datos de las tarjetas de crédito de los clientes que hicieron compras en esta tienda entre marzo y octubre de este año. Por su parte, Uber ocultó la fuga de los datos de 57 millones de usuarios y ahora se a enfrenta procesos judiciales en países como Estados Unidos, Australia, Reino Unido y Filipinas.

La protección de la información como estrategia

Es clave pensar en las políticas de protección de datos como integral de la operatividad del negocio

Si todavía tenés dudas respecto de si para tu empresa, por muy chica que sea, es necesario adoptar protocolos y sistemas de protección de datos, la respuesta es sí. La protección de la información debe tomarse como parte clave de la estrategia de supervivencia del negocio, ya que las consecuencias anteriormente expuestas pueden llevar a su cierre definitivo.

Y es que el riesgo de que tu empresa sea víctima de una fuga de información es cada vez mayor, ya que este tipo de incidentes va en aumento: de acuerdo al Internet Security Threat Report de Symantec, más de 7 billones de identidades han sido robadas en los últimos 8 años, y la tendencia continúa al alza.

Además, no proteger tus datos implica un riesgo de gastos y pérdidas mucho mayor que si se implementara una solución de cifrado de datos enterprise en el negocio. Entre los problemas a las que se expone tu empresa si decidís no tomar medidas de protección de datos están:

Problemas de reputación:

Como mencionamos antes, una fuga de información puede dañar seriamente la credibilidad de tu empresa ante tus clientes y su confianza en tus servicios, algo muy difícil de recuperar. En el caso de las empresas grandes, la dimensión de los daños son mayores, ya que suele involucrarse la prensa en la cobertura de la fuga de información.

Problemas financieros:

Una fuga de información implica que la empresa tenga que asumir gastos por efectos de demandas judiciales e indemnizaciones, sin tomar en cuenta la posible pérdida de tiempo productivo y competitividad que pueden producirse si la información robada afecta procesos operativos del negocio.

Problemas por incumplimiento de normativas:

La información de los clientes está amparada por regulaciones y normativas propias de cada industria y cada país. En el caso de Argentina, la industria bancaria es la más regulada, y todo banco que desee operar en el país debe cumplir con un mínimo de protocolos de seguridad para las distintas operaciones y transacciones. Además, debe pasar por varias auditorías para que el BCRA verifique los estándares mínimos de seguridad; de lo contrario, se expone a multas o a la suspensión de sus operaciones.

Otra ley que protege la información sensible de los clientes es la Ley de Protección de Datos, de la Dirección Nacional de Protección de Datos Personales, que da la potestad a los usuarios de hacer una denuncia en caso de que considere que sus datos personales están siendo violados por alguna organización, para que dicho organismo proceda a la auditoría de la misma.

Cuando una organización falla en el cumplimiento de normativas, se expone a multas y sanciones que implican gastos, y hasta el cese definitivo de sus operaciones, por lo que cumplir las normativas de protección de datos tiene que ser considerada una prioridad para las empresas de todos los rubros en la actualidad.

¿Cómo proteger la información?

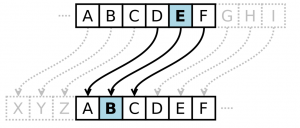

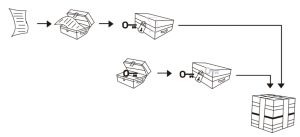

La primera y más eficaz barrera de protección de datos sensibles es la encriptación o cifrado de información. Encriptar implica proteger información y documentos con técnicas y algoritmos que implican que sólo la persona que posea la clave para descifrar el código pueda leerla. Solo implementando una solución de cifrado para proteger la información sensible, se previenen la mitad de los intentos de robo de información, e inclusive si la extracción de los datos es exitosa, es posible resguardar la información porque:

- Protege los datos de dispositivos perdidos por negligencia o por accidente.

- Reduce la potencia de los ciberataques, ya que los criminales tienen que encontrar la clave de descifrado, y los datos mismos, para apoderarse de ellos.

Otra barrera fundamental para la defensa de datos es la tecnología DLP (Data Loss Prevention), que es una herramienta que se instala en las estaciones de trabajo y detecta usos de la información potencialmente perjudiciales. Implementar esta tecnología consta de 5 fases:

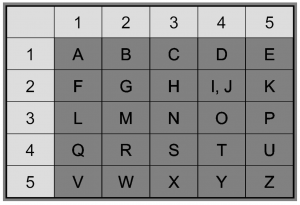

- Clasificación de la información: en esta etapa se busca hacer una auditoría de la información sensible de la empresa y el nivel de riesgo que implicaría para ésta la fuga de datos. Un ejemplo de clasificación de la información puede ser:

- Información altamente confidencial.

- Información confidencial.

- Información restringida.

- Información pública.

Con esta clasificación se busca establecer un control en los accesos y distintos grados de protección dentro de la solución DLP.

- Definición de los módulos a implementar: los módulos se definen luego de hacer un análisis de los posibles canales de fuga de información.

- Instalación e integración de DLP con distintos sistemas: estos sistemas son los servidores de correo electrónico, servidores web, files servers, aplicaciones en la nube y todos aquellos por los que se envíe/reciba o almacene información del negocio.

- Creación de políticas y procedimientos de DLP: se definen políticas y procedimientos para mantener la clasificación de la información, y el proceso que permita el mantenimiento y actualización de las reglas de seguridad en la herramienta.

- Administración de la herramienta DLP: la correcta administración de DLP incluye la detección y análisis de incidentes, alertas de información sensible fuera de los canales autorizados, eliminación de falsos positivos y la realización de ajustes de los controles. Este trabajo puede realizarlo un agente interno de la empresa, o un recurso contratado que se encargue de la administración, como NextVision con su servicio de Administración consultiva y administrativa, que contempla los puntos anteriormente expuestos.

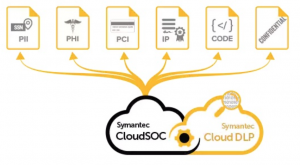

Solución Data Loss Prevention (DLP) de Symantec

La solución DLP de Symantec es una de las más completas del mercado, ya que brinda una protección de datos que se adapta al escenario actual, plagado de amenazas, y a las expectativas y necesidades de las organizaciones, cada día más centradas en la nube y la movilidad.

Con DLP de Symantec, podés:

- Descubrir dónde están almacenados tus datos en aplicaciones de la nube, dispositivos móviles, sistemas de red y de almacenamiento.

- Monitorear cómo se utilizan tus datos, dentro y fuera de tu red.

- Proteger los datos contra la fuga, sin importar su uso o forma de almacenamiento.

Symantec DLP combina la conveniencia de la protección de tus datos dentro y fuera de la red de la organización, con tecnologías de detección de datos avanzadas, capaces de detectar que tus datos estén en uso, en reposo o en movimiento.

Implementar Symantec DLP en tu organización permite:

- Una cobertura de protección amplia y visión directa de tus datos en más de 60 aplicaciones cloud, incluyendo las populares Office 365, Dropbox, Google Apps y Salesforce.

- Supervisión continua de cambios en la información: adición de contenido, cambios y derechos de acceso.

- Gestión de extremo a extremo en una única consola basada en la web, donde podrás: definir políticas de prevención pérdida de datos, detectar falsos positivos, revisar y corregir incidentes.

- Contar con capacidades de flujo de trabajo robustas que permiten desarrollar una respuesta a incidentes ágil.

- Realizar análisis y reporting ad-hoc con la ayuda de una herramienta de analítica avanzada que permite extraer datos en cubos multidimensionales para crear reportes a la medida de los intereses de los involucrados en la organización.

Con su extensión a la nube, Symantec DLP mantiene su posición como líder del Cuadrante Mágico de Gartner de soluciones de prevención de pérdida de datos, y se perfila como una solución dinámica y flexible que te permite tener una mirada atenta a todos los datos de la organización, en cualquier momento y lugar.

En definitiva, ¿Debo encriptar mis datos?

La información se ha convertido en uno de los bienes más valiosos, y es por ello que es un objetivo tan atractivo para el cibercrimen: información sensible en manos inapropiadas puede traducirse en robos, estafas, accidentes industriales y hasta el inicio de una guerra. Por lo que no debe escatimarse en sistemas que mantengan los datos de tu organización a buen resguardo.

Un buen ejemplo de lo sencillo que resulta para los cibercriminales vulnerar sistemas que no tienen una política adecuada de protección de datos se puede observar en esta escena de la serie Mr. Robot:

En este ejemplo, Elliot manipula su propia información. Pero, ¿Qué pasaría si en un ataque masivo se alterara la información de otros pacientes? ¿Cuántas vidas se pondrían en riesgo? Es desde esta perspectiva que debe contemplarse la importancia de resguardar y encriptar apropiadamente los datos, sin importar el rubro o el tamaño de tu empresa.

Si querés saber más sobre la encriptación de datos, los sistemas más utilizados y cómo implementar un protocolo de cifrado correctamente, te invitamos a visitar esta Guía de encriptación para empresas que hemos preparado para vos.